Сайтът на Комисията за защита на личните данни е уязвим и дава достъп до личните данни на над 14 000 лица, които са пращали жалби или въпроси до Комисията по различни поводи. Това е установил “бял хакер” или експерт, който се занимава с тестване на сигурността на информационни системи (на английски white hat hacker), без да извлича ползи от това и без да нанася вреди.

Експертът е сигнализирал за проблема два пъти на КЗЛД през собствената и система за сигнали и жалби още през 2016 г. Там са завели преписки с входящи номера, но не са предприели нищо, за да запушат пробойните. В крайна сметка “белият хакер” се обръща към медиите, тъй като не вижда съдействие от страна на институциите. В редакцията ни се получи така наречения Proof of Concept – подробно описание на уязвимостта и стъпките, които го доказват.

След като се запознахме с проблема и установихме, че той наистина е сериозен и съществува теоретическа и практическа възможност за достъп до телефони, мейли и лични адреси на граждани, изпратихме информацията до КЗЛД на 10 юли. Посочихме номерата на преписките, заведени по сигналите на белия хакер: П-2372/01.04.2016 г. и П-3397/03.05.2016 г., както и линк към една от констатираните уязвимости. Попитахме дали след тези сигнали е назначен одит по сигурността на сайта, установени ли са проблемите и взети ли са мерки за спиране на достъпа. До момента обаче нямаме отговор от КЗЛД.

Новият закон за киберсигурността влезе в сила от ноември 2018 г. и задължава институциите да изградят секторни екипи за реагиране по киберсигурността. При инциденти с компютърната сигурност Административните органи уведомяват секторния екип за реагиране до два часа след констатирането на инцидента, но това става само при инциденти, които имат въздействие върху непрекъснатостта на тяхната дейност.

Вероятно КЗЛД не реагира и игнорира информацията, защото възможността да се стигне до личните данни на хиляди лица де факто не спира дейността на нейната информационна система и на сайта. Но пък компрометира ролята на самата институция, която трябва да прилага и страховития европейски регламент за защита на личните данни GDPR.

Грешни пари за бели хакери

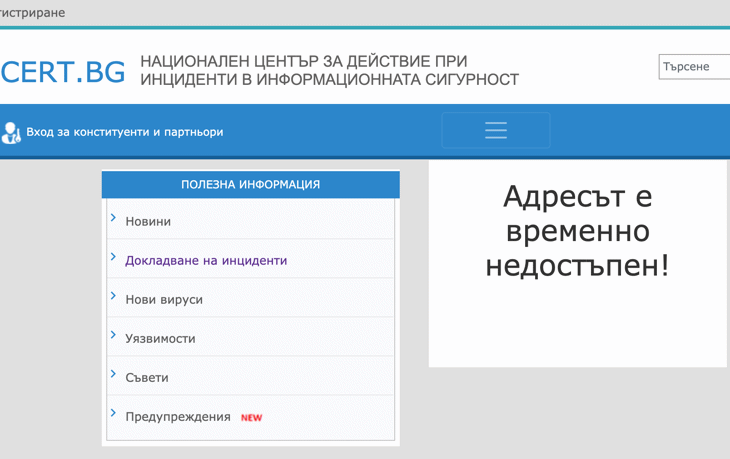

Съгласно новия закон в държавата се нароиха не само секторни екипи, а и централни такива по киберсигурност. Съществува например Национален център за действие при инциденти с информационна сигурност към Държавна Агенция “Електронно Управление”. На неговия сайт има линк за докладване на инциденти, който обаче не работи. Причината вероятно е, че още не е избран изпълнител на обществената поръчка за избор на доставчик за поддръжка на центъра, която е за 366 083,84 лева без ДДС европейско финансиране и е обявена в края на юни.

През годините са похарчени и доста средства за обучение в областта на киберсигурността. Основен партньор на публичната администрация и държавните институции е т.нар. Международна академия за обучение по киберразследвания – неправителствена организация, основана в края на 2009 от водещи експерти в сферата борбата с киберпрестъпленията, както пише в нейния сайт. Тя се финансира по проекти от “Америка за България” и европейската програма “Добро управление“. Освен обучения, Академията предлага и услуги на “бели хакери” – Тест на пробивите в информационната сигурност, одити, консултации, киберекспертиза и т.н.

Партньор на тази академия е и Българския кибер център по компетентност за обучение и изследвания (B2CENTRE). Той включва Център по киберсигурност и разследване на киберпрестъпления към Университетския колеж в Дъблин, 2CENTRE (Eвропейска мрежа от центрове за обучение и изследвания), ГДБОП – МВР, Международна агенция на противодействие на престъпността и политики за сигурност, Майкрософт България, подразделението за сигурност на EMC – RSA и факултет „Компютърни системи и управление” на ТУ – София. B2CENTRE усвоява европейски пари по програма „Предотвратяване и борба с престъпността” и е произвел два доклада: “Проучване на необходимостта от създаване на система за ранно реагиране на киберпрестъпления” и “Концепция и стратегия за разработване на система за ранно реагиране на киберпрестъпления“.

Ако изчетете докрай тези фундаментални документи ще видите линк към сайта на центъра. В никакъв случай не го отваряйте, защото той води към малайски сайт пълен с непоискани реклами. Рекламни прозорци ще задушат браузъра Ви и ако кликнете на линка B2centre в менюто на киберакадемичния сайт. Това е така, защото заплащането за домейна не е било подновено и той е придобит от други лица.

Налице е парадокс – проект за киберсигурност става опасен за Вашата киберсигурност. Случаят е добра илюстрация за кампанийния характер на инициативите в тази, а и в други области. Проектът е бил в ход от 2013 г. до 2015 г., парите са усвоени, докладите написани, след което никой не се грижи за сигурността и поддръжката на сайта и дори няма кой да премахне линка към домейна, който вече няма нищо общо с първоначалното му предназначение.

Джуркане без край. И без виновни.

В докладите на B2Centre има все пак полезна информация Например, от проучването за ранното реагиране при инциденти научаваме, че “по-голяма част от анкетираните смятат, че приемливото време за реакция между началото и разкриването на киберзаплахата е между 30 минути и 2 часа. Седем от анкетираните организации споделят, че реакцията трябва да е до 10 мин., а девет – от 10 до 30 мин.”

В КЗЛД явно не смятат така, защото не реагираха на нашия сигнал в продължение на 24 часа. Вчера все пак успяхме да се свържем с Националния център за киберсигурност (CERT.BG), за да ги уведомим за инцидента. Настояхме това да стане по защитен канал и да разменим ключове за криптирана комуникация. След като в Центъра успешно се пребориха с “преобръщането” на кирилицата в криптираните съобщения, там явно успяха да разберат естеството на проблема. Днес се получи потвърждение, че докладваният инцидент е регистриран с номер 6691.

В отговор на наш въпрос от CERT заявиха, че до момента “oдит на сайта и информационните системи на КЗЛД не е извършван”, тъй като “осъществяването на проверки за състоянието на МИС на административните органи се извършва по предварително изготвени графици”. До този момент КЗЛД не била предвиждана за проверка.

Преди две години нашата медия също сигнализира за сериозен инцидент с киберсигурността в сайт на Министерството на образованието. Тогава ставаше дума за отворен достъп до личните данни на 1,2 милиона български деца. На незащитен сайт се достъпваха пълните данни на децата, посещаващи училище – три имена, възраст, настоящ и постоянен адрес. Тогава от МОН отрекоха, че има проблем, но все пак реагираха бързо, затвориха сайта и ограничиха достъпа до данните след като получиха сигнала. След това сезираха прокуратурата, но до момента не е известно тя да е намерила виновните за случилото се.

Подобна светкавична реакция не се наблюдава при сегашния инцидент. От CERT ни увериха, че е “установена комуникация с отговорниците по мрежова и информационна сигурност и се предприемат необходимите действия по отстраняване на проблема.” Проблемът в сайта на КЗЛД обаче остава и уязвимостта не е запушена и до момента на редакционното приключване на статията.

Добрата новина е, че комуникацията между институциите все пак е установена, сигналите не пропадат в кръглата папка, а се “джуркат” и “преобръщат” между институциите, натоварени да пазят личните данни и да бдят за киберсигурността на нацията.

***